Cyber & Regulatorik 2025: Was Unternehmen jetzt wissen müssen

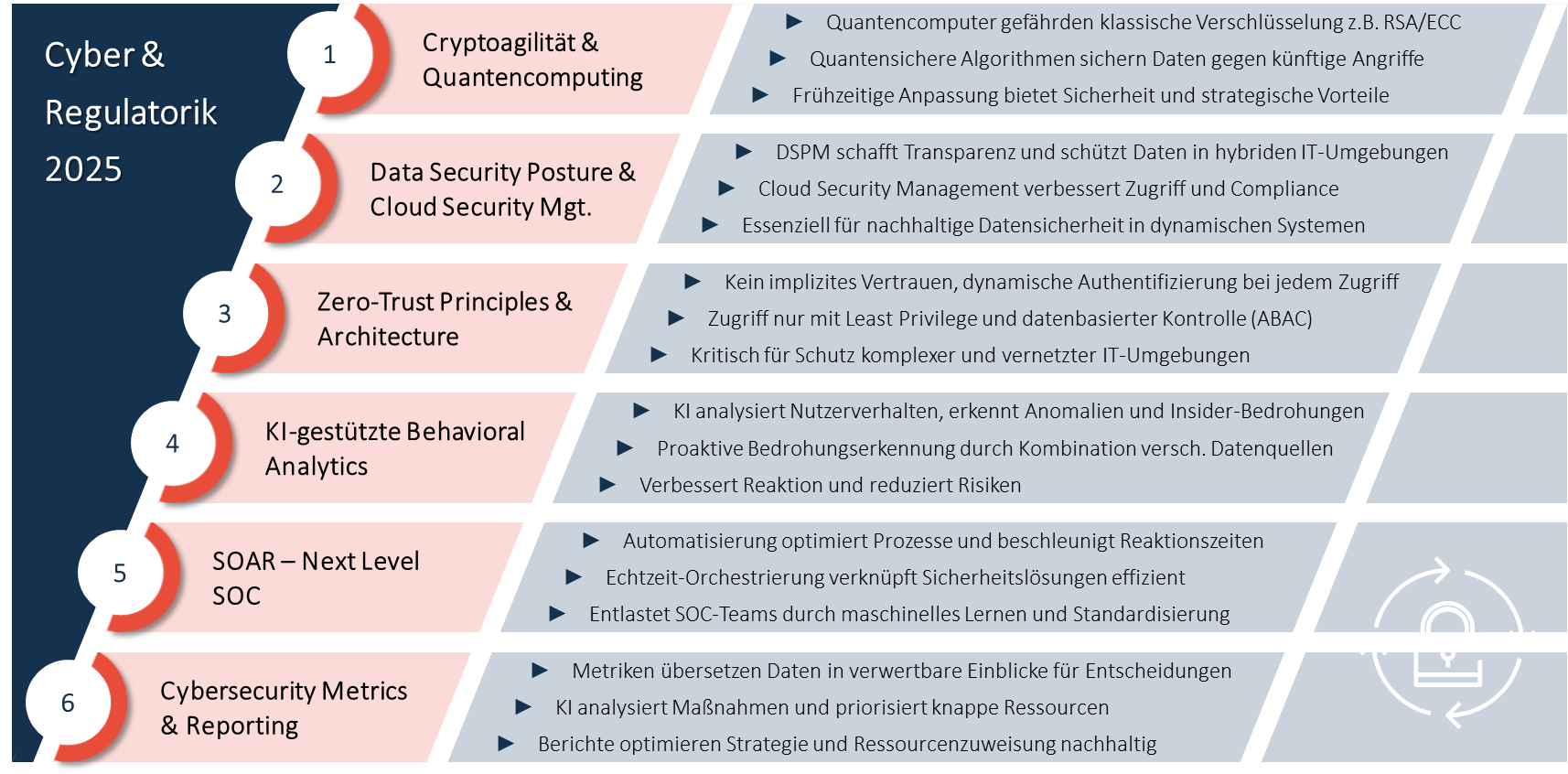

Mit dem DORA Go-Live im Januar beginnt das Jahr 2025 ganz im Zeichen von Cybersecurity und Regulatorik. Neue Technologien und die immer weiter voranschreitende digitale Transformation und Vernetzung bieten Unternehmen weiterhin neue Chancen. Gleichzeitig stellen sie diese aber vor neue (und alte) Herausforderungen. Wir haben hier 6 der wichtigsten Themen zusammengestellt, die wir im Laufe des Jahres für Sie in einzelnen Artikeln vertiefen und durch praxisorientierte Einblicke sowie Lösungsansätze ergänzen werden.

Cryptoagilität & Quantencomputing

Mit der weiter wachsenden Leistungsfähigkeit von Quantencomputern steigt auch die Relevanz für die Cybersecurity, insbesondere der Schutz vor Angriffen auf unsere Verschlüsselungsstandards.

Lange galten Verfahren wie RSA oder ECC als sichere Grundpfeiler digitaler Kommunikation. Jüngste Durchbrüche in der Quantentechnologie stellen die etablierten Standards jedoch vor neue, grundlegende Herausforderungen. Dauert das Knacken der gängigen Verschlüsselungsstandards mit konventionellen Computern Jahrhunderte und mehr, geht man davon aus, dass Quantencomputer dies in sehr viel kürzerer Zeit erreichen. Doch sind wir bereits an dieser Schwelle? Sind Quantencomputer bereits eine reale Bedrohung für die Sicherheit unserer Daten?

Nach heutigem Stand ist das nicht der Fall. Doch das ist kein Anlass zur Entspannung, denn das Feld entwickelt sich schnell und es ist keineswegs zu früh, um sich mit der wachsenden Bedrohung auseinanderzusetzen.

Die Einführung quantensicherer Technologien und die Anpassungsfähigkeit der IT im Unternehmen (Cryptoagilität) wird zunehmend an Bedeutung gewinnen. Dies wirft wichtige Fragen auf: Welche Anbieter erfüllen die spezifischen Anforderungen? Wie können langfristige Abhängigkeiten minimiert werden? Und wie lassen sich Lösungen effizient und nachhaltig integrieren? Unternehmen, die frühzeitig handeln, stärken sowohl ihre Sicherheit und sichern sich zudem strategische Vorteile in einer sich wandelnden digitalen Landschaft.

Data Security Posture & Cloud Security Management

Regulatorische Vorgaben und ein wachsender Anspruch an Datensicherheit stellen Unternehmen vor die zentrale Herausforderung, sensible Informationen in einer zunehmend datengetriebenen und dynamischen IT-Welt zu schützen.

Data Security Posture Management (DSPM) wird daher auch in 2025 eine immer zentralere Rolle einnehmen. Es bietet Unternehmen die nötige Transparenz, um Daten- und Sicherheitsrisiken zu identifizieren, Datenschutzrichtlinien durchzusetzen und Schwachstellen frühzeitig zu schließen. Dabei endet DSPM nicht bei klassischen, lokalen IT-Systemen, sondern ist gerade in hybriden und cloudbasierten Umgebungen das Rückgrat einer robusten Sicherheitsstrategie. Hier greifen Cloud Security Management und DSPM ineinander: Erst ein effektives DSPM ermöglicht es, die Sicherheitslage von Daten auch in der Cloud präzise zu überwachen und anzupassen, Zugriffsrechte und Compliance-Anforderungen effizient zu verwalten und den Schutz sensibler Daten und Anwendungen zu gewährleisten.

Unternehmen, die DSPM und Cloud Security Management als integriertes Konzept umsetzen, erhöhen nicht nur ihre Cyberabwehr, sondern stärken auch ihre Kontrolle über digitale Ökosysteme. DSPM ist nicht einfach nur ein weiteres Werkzeug – es ist der Schlüssel für nachhaltige Datensicherheit, on-prem, hybrid und in der Cloud.

Zero-Trust Principles & Architecture

„Zero Trust Architecture“ (ZTA) ist mehr als ein IT-Design-Konzept. Es ist ein universelles Umsetzungsparadigma für IT-Landschaften, in dessen Kern es darum geht, dass keinem Nutzer oder Gerät implizit vertraut werden darf, selbst innerhalb des eigenen Netzwerks.

ZTA beinhaltet unterschiedlichste Ansätze zur Identitätsverifikation, Validierung erforderlicher Gerätekonfigurationen vor dem Netzwerkzugriff und Sicherstellung des minimal-nötigen Zugriffs zu explizit zugelassenen IT-Ressourcen.

In unserer Beratungspraxis zeigt sich: Die meisten modernen Firmennetzwerke umfassen eine Vielfalt miteinander verbundener Teilnetzwerke, Cloud-Services und -Infrastrukturen, Verbindungen zu entfernten sowie mobilen Umgebungen sowie ‚unkonventioneller‘ IT, wie z.B. IoT-Geräte. In solchen Umgebungen reicht der traditionelle Ansatz – das implizite Vertrauen gegenüber Nutzern und Geräten im eigenen Netzwerk oder mit VPN-Verbindung – nicht mehr aus, um das notwendige Sicherheitsniveau zu gewährleisten. Der Zero-Trust-Ansatz adressiert ebendiese Schwachstellen im IT-Gefügt, indem für jeden Zugriff Identität und Integrität nachgewiesen werden muss.

In unserem Beitrag zu Zero-Trust Principles & Architecture werden wir für Sie unsere Erfahrungen zu Kernanforderungen, Umsetzungsansätzen, Trade-Offs und komplementären Maßnahmen für Sie zusammenstellen.

KI-gestützte Behavioral Analytics

Allen technischen Schutzmaßnahmen zum Trotz – Einer der größten und unkalkulierbarsten Risikofaktoren in der IT-Sicherheit bleibt das Nutzerverhalten. Awareness Trainings gehören daher zum etablierten Standard des Cybersecurity-Toolsets. Unsere Praxis zeigt aber: Awareness richtet sich maßgeblich gegen die Häufigkeit von nutzerbedingten Vorfällen. Auf den Impact im Fall der Fälle hat es nur geringen Einfluss.

Um diese Lücke zu schließen setzen unsere Kunden immer stärker auf Behavioral Analytics. Durch die Überwachung und Auswertung von Verhaltensmustern können untypische Aktivitäten identifiziert werden, die auf Bedrohungen oder unautorisierte Zugriffe hindeuten. Dies ermöglicht eine nahezu unmittelbare Reaktion auf Aktivitäten, die von den normalen „Handgriffen“ des jeweiligen Nutzers abweichen. Geeignete Gegenmaßnahmen können unmittelbar eingeleitet und der Vorfall eingedämmt werden, bevor größerer Schaden entsteht.

Die Weiterentwicklungen im Bereich von Künstlicher Intelligenz (KI) haben hier noch einmal einen deutlichen Fortschritt ermöglicht.Mit KI ist es möglich, riesige Datenmengen in Echtzeit zu analysieren und Muster sowie Anomalien präzise zu identifizieren. So können fortgeschrittene Bedrohungen wie Insider-Angriffe oder Advanced Persistent Threats frühzeitig erkannt werden, bevor sie größeren Schaden anrichten.

Mit der zunehmenden Komplexität von Cyberangriffen wird die KI-gestützte Analyse des Nutzerverhaltens zu einem unverzichtbaren Werkzeug und für viele unserer Kunden zu einem Schlüsselthemen in 2025, um Organisationen proaktiv vor Bedrohungen zu schützen.

SOAR – next level SOC

Time is of the essence – Die Zeit zwischen Eindringen und Gegenmaßnahmen ist die Zeit, die ein potentieller Angreifer zur freien Entfaltung hat. Bei einem Cyber-Vorfall tickt die Uhr also gnadenlos gegen die Verteidiger und jede Sekunde zählt.

Security Orchestration, Automation and Response (SOAR) verknüpft und automatisiert Prozessabläuft und orchestriert die verschiedenen Sicherheitstools, um die Zeitspanne des ungehinderten Waltens eines Angreifers systematisch zu minimieren. Dazu werden für einen möglichst umfassenden und gleichzeitig spezifischen Bedrohungskatalog standardisierte Reaktionen und Abläufe definiert. Dabei helfen Threat-Intelligence-Plattformen weitgehend in Echtzeit bei der Aggregation, Korrelation und Analyse von Bedrohungsszenarien aus unterschiedlichen Quellen. Die Bedrohungen werden zusammen mit ihren Indikatoren als Use-Cases im SIEM (Security Information and Event Management) abgebildet.

Eine Orchestrierungskomponente verbindet die vielfältigen, spezialisierten IT-Sicherheitswerkzeuge und -systeme. Mit dieser Automatisierung der Sicherheitsabläufe erspart die SOAR-Lösung dem Security-Operation-Centers (SOC) viel manuelle Arbeit und generiert im Abwehrkampf den entscheidenden Zeitvorteil.

Cybersecurity Metrics and Reporting

Bereits bei der initialen Erwägung von Sicherheitsinitiativen stellen sich unsere Kunden in der Regel viele gute und wichtige Fragen, aus denen sich die Weichenstellungen für den weiteren Security-Ausbau im Unternehmen ergeben. Ein entscheidender Punkt wird dabei häufig übersehen oder nur oberflächlich behandelt: Wie wird die Wirksamkeit und der Fortschritt der einzelnen Sicherheitsmaßnahmen gemessen?

Dabei hat die Wahl geeigneter Metriken / KPIs und Berichtsmechanismen entscheidenden Einfluss auf die Qualität der Entscheidungsprozesse und damit auf die anhaltende Effektivität der durchgeführten Maßnahmen für das Unternehmen.

Zunächst muss sichergestellt werden, dass die gewählten Metriken voll auf die IT- und Cybersecurity-Strategie des Unternehmens einzahlen. In der Praxis beobachten wir oft, dass die Effektivitätskriterien auf zu operativer Ebene beziehungsweise im mittleren Management definiert werden, ohne genügend auf die strategische Ausrichtung zu achten. Sind die passenden Metriken definiert, besteht die Herausforderung darin, die notwenigen, teils sehr umfangreichen Daten aus den Quellsystemen zusammenzutragen, zu bewerten und zu aussagekräftigen KPIs zu kondensieren. KI spielt auch hier eine immer größer werdende Rolle, erlaubt komplexere Metriken, und hilft Schwachstellen im Cybersecurity-Perimeter zu identifizieren.

Wir sind überzeugt, dass eine effektive Umsetzung der IT- und Cybersecurity-Strategie nur gelingen kann, wenn die steuerungsrelevanten KPIs und Reports effizient erstellt werden können und voll auf diese Strategien ausgerichtet sind. Daher haben wir uns entschlossen, für Sie eine Zusammenstellung unserer Erfahrungen mit dem Thema Cybersecurity Metrics and Reporting in unsere Publikationsreihe 2025 aufzunehmen und unsere Sicht auf die wichtigsten Erfolgskriterien mit Ihnen zu teilen.

"

Das Jahr 2025 wird den Trend zu proaktiven Sicherheitsansätzen weiter verstärken, Erfolgreiches festigen, Bekanntes verbessern, und Neue Technologien zum Einsatz bringen. Unternehmen, die diese Schlüsselthemen auf der Agenda haben, verbessern nicht nur ihre Cyberresilienz und erfüllen regulatorische Vorgaben, sondern schaffen auch Vertrauen bei Kunden und Partnern.

Wir laden Sie ein, im Laufe des Jahres unseren Beiträge zu diesen Themen zu folgen und freuen uns auf den Austausch mit Ihnen.