Cyberangriffe erfolgreich abwehren

In der dynamischen Welt der Cybersicherheit müssen Unternehmen in der Lage sein effektiv auf Sicherheitsvorfälle zu reagieren. Diese Fähigkeit wird durch eine Kombination aus Technologien und Prozessen sichergestellt, die vor allem durch ein Security Operations Center (SOC), Security Information and Event Management (SIEM)-Systeme und Computer Emergency Response Teams (CERT) gesteuert werden. Diese bilden zusammen das Cyber-Abwehrzentrum und sind somit ein wesentlicher Bestandteil jeder gut aufgestellten IT-Security Linienorganisation.

Dr. David Bauder, Thomas Kurz und Dr. Carsten Woltmann über "Cyberangriffe erfolgreich abwehren".

Ein zentrales Element zur Vorbereitung und zum Testen der Einsatzbereitschaft des Abwehrzentrums ist das War-Gaming. Dies dient dazu, mögliche Sicherheitsvorfälle zu simulieren und die Reaktion darauf zu optimieren. So werden Schwachstellen in Teams und in der Organisationsstruktur schonungslos offengelegt und können sukzessive geschlossen werden.

In diesem Artikel beleuchten wir die verschiedenen Komponenten und wie ihr Zusammenspiel dazu beiträgt, die Sicherheitsstrategie eines Unternehmens zu verbessern.

Incident-Response-Prozess: Die strukturelle Grundlage effektiver Cyberabwehr

Sicherheitsvorfälle können in verschiedenen Varianten auftreten: Das ebenso aus dem privaten Bereich bekannte Phishing sowie das versuchte Knacken von Passwörtern oder Malware-Infektionen sind wohl die gängigsten Beispiele, häufig mit schwerwiegenden Folgen wie beispielsweise einer Verschlüsselungsattacke durch Ransomware. Sicherheitsvorfälle können aber wesentlich vielfältigere Formen annehmen. Insiderbedrohungen, bei denen interne Personen ihre Zugriffsrechte ausnutzen, können ebenfalls erheblichen Schaden verursachen.

Aus unserer Projekterfahrung sind aber auch sog. „Advanced Persistent Threats“ besonders betonenswert, die einen sorgfältig geplanten, langanhaltenden und gezielten Cyberangriff bezeichnen und für einen längeren Zeitraum unentdeckt bleiben.

Angesichts der vielfältigen Bedrohungen ist ein strukturierter Ansatz zur Bewältigung von Sicherheitsvorfällen unerlässlich. Hier kommt der Incident-Response-Prozess ins Spiel, der aus vier zentralen Phasen besteht:

1. Vorbereitung: Aufbau von Sicherheitsmaßnahmen, Prozessen und Schulungen, um schnell und effektiv auf potenzielle Vorfälle reagieren zu können. Dies beinhaltet auch regelmäßige Übungen wie War-Gaming, um die Reaktionsfähigkeit zu testen und zu verbessern.

2. Erkennung und Analyse: Identifizierung von Sicherheitsvorfällen durch Überwachungssysteme wie SIEM oder durch Benutzerberichte. Eine schnelle und genaue Analyse ist entscheidend, um die Schwere des Vorfalls einzuschätzen und geeignete Maßnahmen einzuleiten.

3. Eindämmung und Beseitigung: Sofortige Maßnahmen zur Eindämmung der Bedrohung, um Schäden zu minimieren, gefolgt von der vollständigen Beseitigung der Ursache aus dem System. Hierbei orientieren sich Maßnahmen und Eskalationsniveau am Schweregrad des Vorfalls: Schwerwiegende Ereignisse erfordern umfassende Maßnahmen, Einbindung der Unternehmensleitung und ggf. Information an den Regulator, während geringfügigeren Ereignissen entsprechend einem moderaterer Handlungspfad folgt.

4. Wiederherstellung und Nachbereitung: Wiederherstellung betroffener Systeme und Rückkehr zum Normalbetrieb. Anschließend erfolgt eine Auswertung des Vorfalls (Lessons Learned), um Erkenntnisse zu gewinnen und zukünftige Sicherheitsmaßnahmen zu verbessern. Aufgrund der sich wandelnden und stetig weiterentwickelnden Bedrohungslagen, wird in dieser Phase häufig auch der Incident-Response-Prozess selbst weiterentwickelt und verbessert.

SOC, SIEM und CERT: Das Zusammenspiel im Incident-Response-Prozess

Das Security Operations Center (SOC) ist in allen Phasen des Incident-Response-Prozesses eingebunden. In Phase 1 entwickelt es Sicherheitsanweisungen, schult das Personal und stellt die erforderlichen Technologien bereit. Während Phase 2 überwacht das SOC kontinuierlich Netzwerke und Systeme, um Bedrohungen frühzeitig zu erkennen. Bei einem Vorfall (Phasen 3 und 4) koordiniert es gemeinsam mit dem CERT die notwendigen Reaktionsmaßnahmen.

Security Information and Event Management (SIEM)-Systeme sind essenziell für die Effektivität des Prozesses. In Phase 1 werden sie konfiguriert, um Daten aus verschiedenen Quellen innerhalb der IT-Infrastruktur effizient zu sammeln und zu analysieren. Sie bieten eine zentrale Sicht auf die Sicherheitslage, unterstützen die Automatisierung und Priorisierung von Vorfällen. Während Phase 2 identifizieren SIEM-Systeme durch kontinuierliche Datenanalysen verdächtige Aktivitäten und Anomalien, um im Ernstfall eine schnelle Reaktion zu ermöglichen.

Das Computer Emergency Response Team (CERT) spielt ebenfalls eine wichtige Rolle im Incident-Response-Prozess. In Phase 1 erstellt es Reaktionspläne, führt Schulungen durch und beteiligt sich an War-Gaming-Übungen zur Steigerung der Einsatzbereitschaft. In Phase 3 ist das CERT für die Eindämmung und Beseitigung von Bedrohungen verantwortlich, während es in Phase 4 die Wiederherstellung der Systeme betreut und durch Nachbereitung zukünftige Sicherheitsmaßnahmen verbessert.

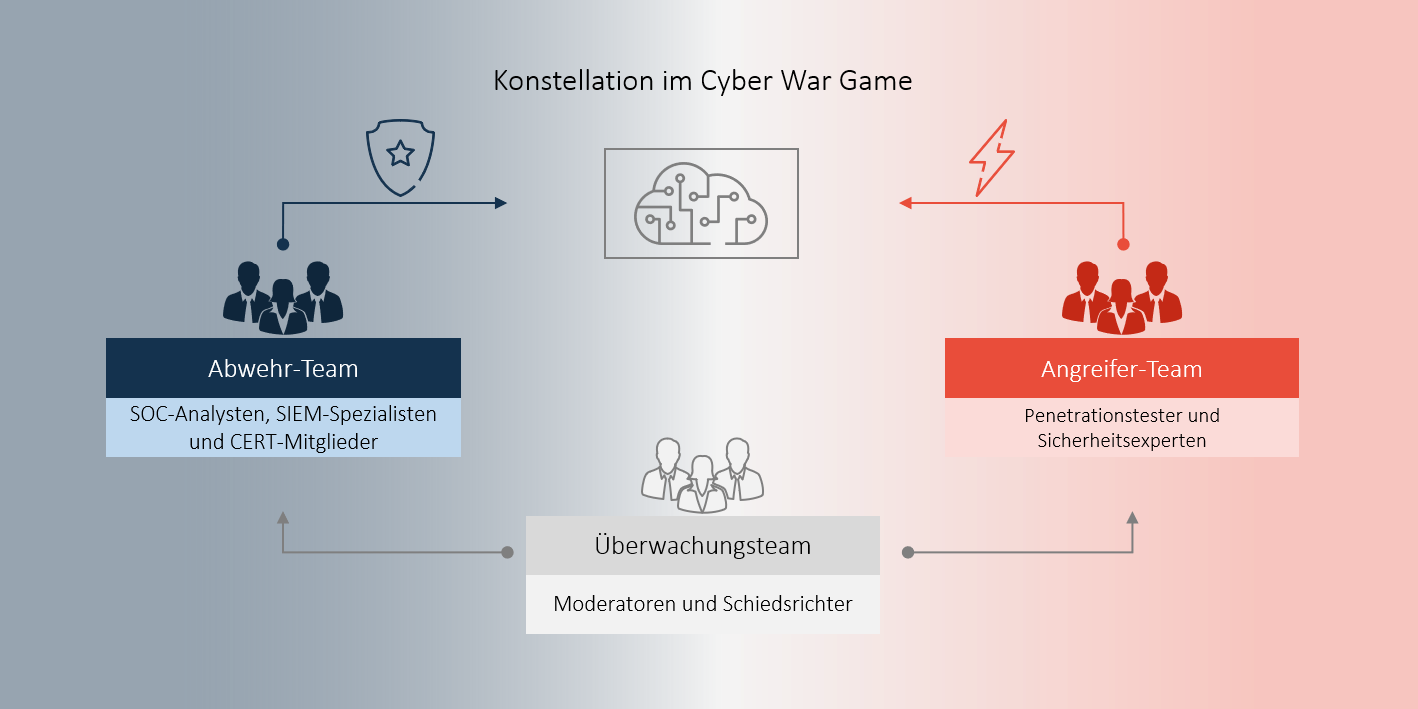

War-Gaming ist eine praxisnahe Methode, um die Reaktionsfähigkeit auf Cybervorfälle zu testen und zu verbessern. Nicht umsonst hat es Eingang in jüngste europaweite Regulatorik (Stichwort: DORA – Thread-led penetration testing) gefunden. Es umfasst simulierte Angriffe und Szenarien, die das Zusammenspiel von blauen, roten und weißen Teams erfordern:

- Blaues Team: Verteidigt und bekämpft Angriffe auf IT-Anwendungen und Netzwerke. In der Regel bestehen diese Teams aus SOC-Analysten, SIEM-Spezialisten und CERT-Mitgliedern, die ihre Fähigkeiten und Prozesse in realitätsnahen Szenarien testen.

- Rotes Team: Führt gezielte Angriffe auf Zielsysteme durch, um Schwachstellen zu identifizieren. Dieses Team besteht meist aus internen oder externen Penetrationstestern und Sicherheitsexperten, die die Rolle eines Angreifers übernehmen, mit dem Ziel Schwachstellen aufzudecken.

- Weißes Team: Gibt Anweisungen, überwacht und bewertet die Übungsszenarien. Das weiße Team besteht aus Moderatoren und Schiedsrichtern. Sie sind dafür verantwortlich objektive Analysen und Feedback zu geben, um sicherzustellen, dass die Übung so realitätsnah und effektiv wie möglich ist.

Der Gesamtablauf des War-Gamings lässt sich in folgende Phasen unterteilen:

- Planung: Vorbereitung der Übungsszenarien.

- Ausführung: Durchführung der simulierten Angriffe durch das rote Team.

- Koordination: Management und Abstimmung der Abwehrmaßnahmen durch das blaue Team.

- Umsetzung: Implementierung und Anpassung der Verteidigungsstrategien in Echtzeit.

- Nachbesprechung: Analyse der Ergebnisse zur Identifizierung von Verbesserungsmöglichkeiten.

Effektive Kommunikation und kontinuierliche Verbesserung

Ein wesentlicher Aspekt von War-Gaming ist nicht nur die technische Leistungsfähigkeit der Teams zu testen, sondern auch ihre Kommunikationsfähigkeit innerhalb des Teams und mit Führungskräften. Gerade in den ersten Momenten nach Erkennung eines neuen Vorfalls herrscht häufig Unsicherheit: Ist dies ein gezielter Angriff oder nur eine Logfile-Anomalie? Welche Systeme sind betroffen? Jetzt gilt es, einen kühlen Kopf zu bewahren und dem Incident-Response-Prozess zu folgen. Dieser regelt klar die Verantwortlichkeiten und gibt allen Beteiligten Handlungssicherheit, während das Lagebild durch jede neue Information schrittweise klarer wird.

Mit zunehmendem Reifegrad und Erfahrung der Teams können die Anforderungen schrittweise erhöht werden, von vordefinierten Übungsszenarien bis hin zu realen Angriffen, die in Simulationen getestet werden. So wird sichergestellt, dass Ihr Unternehmen auf alle Eventualitäten optimal vorbereitet ist.

Fazit

Der Incident-Response-Prozess ist das strukturelle Rückgrat einer effektiven Cyberabwehr, das durch die Expertise von SOC, SIEM und CERT erst seine Wirkung entfalten kann. Regelmäßige War-Gaming-Übungen stellen diese Fähigkeiten stetig auf den Prüfstand und stärken die Reaktionsfähigkeit. So können Unternehmen ihre Widerstandsfähigkeit gegenüber Cyberangriffen nachhaltig stärken und auch in Krisenzeiten handlungsfähig bleiben.