Vulnerability Management – Der Lifecycle für nachhaltige IT-Sicherheit

Einige von uns kennen sicherlich die Situation, in der ein ganzes System plötzlich ungewöhnlich reagiert und unklar bleibt, ob es sich um einen einfachen Systemfehler oder eine gezielte Manipulation handelt, die den Geschäftsbetrieb gefährden könnte. Um solche Risiken gezielt zu vermeiden und potenzielle Einfallstore für Angreifer frühzeitig zu erkennen und zu schließen, ist ein strukturiertes Vulnerability Management unerlässlich – ein ganzheitlicher Prozess, der Schwachstellen erkennt, die entsprechenden Risiken bewertet und durch ergebnisorientierte Maßnahmen langfristige Sicherheit im Unternehmen schafft. Der heutige Artikel zeigt, wie es geht. In diesem Artikel begleiten wir Sie durch den fünfstufigen Vulnerability Management Lifecycle, beleuchten typische Schwachstellen und zeigen, warum ein systematischer, kontinuierlicher Ansatz am Ende den Unterschied zwischen Sicherheit und Chaos ausmachen kann.

Vulnerability Scanning – die wichtigsten Schwachstellen im Überblick

Ein wesentlicher Bestandteil ist dabei das Vulnerability Scanning, ein unverzichtbares Werkzeug, um Schwachstellen frühzeitig aufzuspüren – besonders in stark regulierten Branchen wie dem Finanzsektor. Vulnerabilities, oder Schwachstellen, sind Sicherheitslücken in IT-Systemen, die Angreifer ausnutzen können, um unerlaubten Zugriff zu erlangen, Daten zu manipulieren oder Systeme lahmzulegen. Die wichtigsten Schwachstellen dabei sind:

- Fehlendes oder unzureichendes Patching: Veraltete Systeme und ungepatchte Software gehören zu den häufigsten Ursachen für Angriffe. Schwachstellen entstehen, wenn notwendige Updates nicht rechtzeitig installiert werden. Ein effektives Patch-Management sollte daher ein fester Bestandteil eines Secure Software Development Lifecycles (SSDLC) sein.

- Fehlende oder schlechte Verschlüsselung: Daten, die unzureichend geschützt sind, können leicht abgefangen und missbraucht werden. Besonders in sensiblen Bereichen ist eine starke und durchgehende Verschlüsselung (Data-at-rest / Data-in-motion) unerlässlich.

- Fehlkonfigurationen von Systemen: Offene Ports, schwache Passwörter oder öffentlich zugängliche Cloud-Dienste sind häufige Schwachstellen, die durch mangelnde Sicherheitsrichtlinien oder deren unzureichende Umsetzung entstehen. Diese Fehler sind vermeidbar, erfordern jedoch regelmäßige Prüfungen.

- Zero-Day-Schwachstellen: Sicherheitslücken, die noch keine verfügbaren Patches haben, sind besonders gefährlich. Proaktive Maßnahmen wie Anomalie-Erkennung oder Virtual Patching können dabei helfen, solche Schwachstellen frühzeitig abzufangen. Auch Darkweb-Crawling zur Überwachung in Umlauf gebrachter oder angebotener Zero-Day-Exploits gehört mittlerweile zum Verteidigungsarsenal vieler Unternehmen.

Für Finanzdienstleister stellen Schwachstellen aufgrund der hochsensiblen und stark vernetzten Systeme ein erhebliches Risiko dar. Besonders herausfordernd ist dabei die Komplexität der IT-Infrastruktur. Oftmals betreiben Finanzinstitute eine Mischung aus veralteten Legacy-Systemen und modernen Cloud-Lösungen. Diese heterogene IT-Landschaft vergrößert nicht nur die Angriffsfläche, sondern erfordert auch eine sorgfältige Koordination, um Schwachstellen effizient zu minimieren. Ein weiteres zentrales Risiko ist der Schutz sensibler Kundendaten. Informationen wie Kontodetails oder Kreditkartenangaben sind ein begehrtes Ziel für Cyberangriffe.

Datenlecks können nicht nur rechtliche Konsequenzen und empfindliche Strafen nach sich ziehen, sondern auch das Vertrauen der Kunden nachhaltig erschüttern und so zu erheblichen Reputationsschäden führen. Zudem müssen Finanzdienstleister strenge regulatorische Vorgaben wie xAIT, DORA oder NIS2 einhalten. Diese verpflichten zu hohen Sicherheitsstandards und einem robusten Schwachstellen-Management. Wird dies vernachlässigt, drohen schwerwiegende Feststellungen durch Aufsichtsbehörden sowie erhebliche finanzielle Strafen. Schließlich ist die Verfügbarkeit geschäftskritischer Systeme wie Online-Banking oder Zahlungsabwicklungen essenziell. Ausfälle, die durch ausgenutzte Schwachstellen verursacht werden, können nicht nur hohe finanzielle Verluste nach sich ziehen, sondern auch das Vertrauen der Kunden nachhaltig beeinträchtigen.

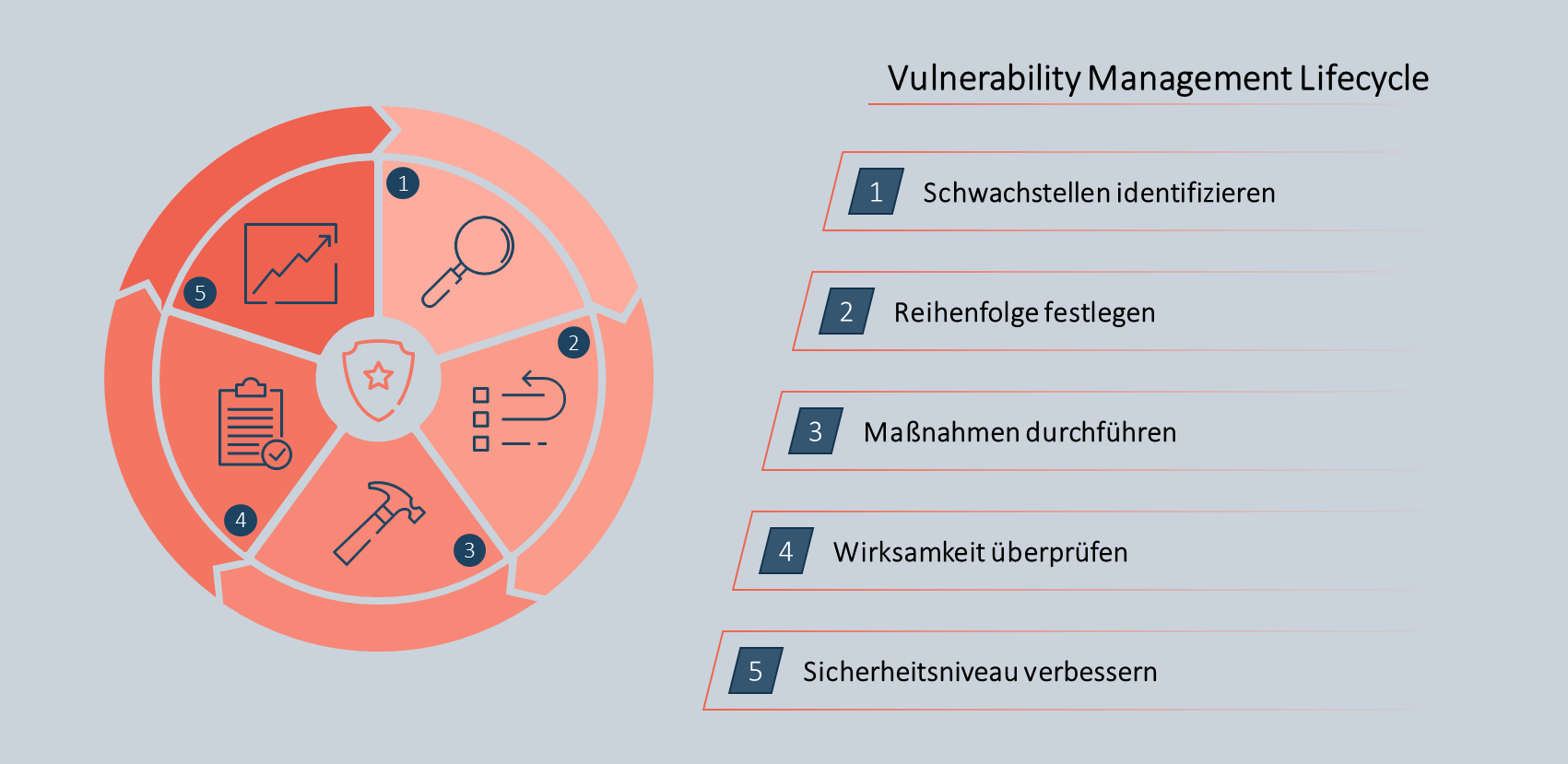

Vulnerability Management Lifecycle-Prozess - Schwachstellen systematisch identifizieren, bewerten und nachhaltig beheben

Insgesamt erfordert die Komplexität der zuvor beschriebenen Herausforderungen einen ganzheitlichen Ansatz im Schwachstellenmanagement, um Risiken zu minimieren und die Widerstandsfähigkeit der Systeme zu gewährleisten. Der in fünf Schritte strukturierte Vulnerability Management Lifecycle-Prozess hilft, diese Schwachstellen systematisch zu identifizieren, zu bewerten und nachhaltig zu beheben.

Im ersten Schritt werden potenzielle Angriffsvektoren erfasst und analysiert. Dies erfolgt durch Asset-Discovery, bei dem alle relevanten Systeme und Anwendungen identifiziert werden. Anschließend kommen automatisierte Vulnerability Scans zum Einsatz, die Systeme auf bekannte Schwachstellen prüfen, z. B. basierend auf der CVE-Datenbank (Common Vulnerabilities and Exposures). Moderne Scanning-Tools wie Nessus und Qualys kombinieren dabei signaturbasierte und heuristische Methoden, um nicht nur bekannte Schwachstellen zu erkennen, sondern auch potenzielle Zero-Day-Schwachstellen aufzuspüren. Der Einsatz von ISO/IEC 27001-konformen Verfahren gewährleistet dabei die Einhaltung internationaler Sicherheitsstandards. Neue Trends wie cloudbasierte Scanning Tools und der Einsatz von KI verbessern zusätzlich die Effizienz und Genauigkeit.

Im Anschluss ist die Reihenfolge festzulegen. Nicht jede Schwachstelle ist gleich kritisch. Deshalb werden im nächsten Schritt die identifizierten Schwachstellen nach ihrem potenziellen Risiko priorisiert. Faktoren wie die Kritikalität des betroffenen Systems, der CVSS-Score (Common Vulnerability Scoring System) und der potenzielle Geschäftsschaden spielen dabei eine zentrale Rolle. Automatisierte Risk-Scoring-Modelle helfen, die Dringlichkeit und Reihenfolge der Maßnahmen objektiv zu bestimmen.

Danach ist die Durchführung der Maßnahmen an der Reihe. Die Behebung von Schwachstellen durch geeignete Maßnahmen ist der wohl wichtigste Schritt im gesamten Lifecycle. Kritische Schwachstellen erfordern oft sofortiges Handeln, während bei weniger kritischen Fällen alternative Ansätze sinnvoll sein können. Zu den wichtigsten Maßnahmen gehören hierbei:

- Patch-Management: Sicherheitsupdates auf betroffenen Systemen einspielen.

- Temporäre Workarounds: Dazu zählen Maßnahmen wie das Blockieren bestimmter Ports oder das zeitweilige Deaktivieren bestimmter Funktionen bis zur Verfügbarkeit eines Patches.

- Risikoabmilderung: Reduzierung der Risiko-Wahrscheinlichkeit und/oder des Impacts, beispielsweise durch Implementierung zusätzlicher Schutzmaßnahmen und erweitertes Monitoring.

Gerade bei Workarounds oder Risikoabmilderungen steht häufig eine Abwägung auch über etwaige Kollateralschäden, beispielsweise beim vorsorglichen Einschränken oder gar Abschalten von Services, im Raum. Grundsätzlich sollten sowohl der geforderte Maßnahmenzeitraum als auch der Handlungsgrad stets in angemessener Relation zum konkreten Risiko im Kontext des individuellen Risiko-Appetits des Unternehmens stehen.

Der vierte Schritt im Vulnerability Management Lifecycle ist die Überprüfung der Wirksamkeit. Nach der Umsetzung der Maßnahmen ist eine Überprüfung unerlässlich. Dies geschieht durch erneutes Scannen oder gezielte Tests. Der Unterschied zwischen Verification (Überprüfung) und Validation (Bestätigung) ist hierbei entscheidend:

- Verification: Hier wird geprüft, ob die Maßnahmen korrekt implementiert wurden.

- Validation: Hier wird bewertet, ob die entsprechende Schwachstelle nun tatsächlich geschlossen ist und die gewünschten Sicherheitsziele erreicht wurden.

Dies kann bei schwerwiegenden Schwachstellen so weit gehen, dass nach dem Einspielen eines Patches ein Penetrationstest durchgeführt wird, um sicherzustellen, dass die Schwachstelle geschlossen wurde und keine neuen Sicherheitslücken entstanden sind.

Der letzte Schritt, die Verbesserung des Sicherheitsniveaus, umfasst die Dokumentation und Analyse, um Sicherheitsstandards nachhaltig zu erhöhen. Berichte schaffen Transparenz und helfen, Prozesse zu optimieren. Wiederkehrende Schwachstellen lassen sich durch zusätzliche Sicherheitsrichtlinien oder gezielte Trainings langfristig vermeiden. Mit Standards wie ISO/IEC 27005 können Unternehmen ihre „Lessons Learned“ effizient in das Risikomanagement integrieren und so das Sicherheitsniveau kontinuierlich verbessern.

Fazit

Ein starkes Vulnerability Management bildet die Grundlage für den Schutz Ihrer IT-Systeme vor potenziellen Schwachstellen und Angriffen. Gleichzeitig trägt es maßgeblich dazu bei, das Vertrauen Ihrer Kunden und Partner zu bewahren, indem es Sicherheit, Stabilität und Zuverlässigkeit gewährleistet. So wird es zu einem zentralen Baustein für den nachhaltigen Erfolg Ihres Unternehmens. Kontaktieren Sie uns – wir beraten Sie gerne!